全球5大PC制造商对黑客不设防?

包括Microsoft在内的软件制造商想方设法确保操作系统和应用程序更新的安全,旨在阻止黑客劫持更新并入侵用户电脑。

然而,PC硬件制造商却没有如此谨慎。企业移动安全公司Duo Security对五大热门的PC制造商(惠普、戴尔、宏碁、联想和华硕)的软件更新进行了调查,结果发现这五大备受追捧的制造商设备均存在严重的安全问题,可能允许攻击者劫持更新进程并在受害设备上安装恶意代码。

Duo Security公司Duo实验室的研究人员发现,被称之为原始设备制造商(OEMs)的这五大供应商在电脑上预装了更新器,这些更新器至少存在一个高风险漏洞,这可能让攻击者执行远程代码实施攻击-远程运行任何想在系统上运行的恶意代码-并完全控制系统。

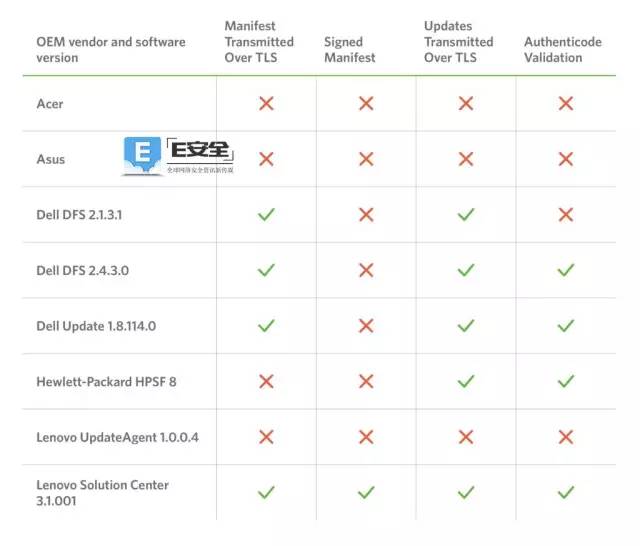

原始设备制造商均存在不同程度的安全漏洞,比如无法通过安全的HTTPS通道提供更新或未签名更新文件或验证文件。这些问题就有可能使攻击者在传输更新文件至电脑时拦截更新文件,并用恶意文件替换。无论电脑其他保护措施如何,这些恶意文件都能安装,因为更新器在设备运行具有最高信任度和特权。

报告称,当原始设备制造商通过预装软件防御时,所有的桌面防火墙以及安全浏览增强功能等均无法保护用户免于被攻击。

许多制造商也未能执行清单文件的数字签名(清单即更新器从服务器下拉并安装的文件列表)。如果在不安全的情况下传输未签名的清单文件,攻击者可以实施拦截,然后从清单文件删除重要的更新文件,阻止电脑用户获取需要的更新或者将恶意软件添加至清单文件。添加恶意软件在制造商未签名更新文件的情况下行之有效,允许攻击者鬼鬼祟祟溜进未签名的文件,攻击者可以简单地添加内联命令安装并启用恶意文件。以惠普为例,研究人员发现实际上他们可以在系统上通过清单文件里的内联命令执行任何管理级别的命令,而不只是安装更新文件的命令。例如,攻击者可以添加新的用户账号至系统,这样一来,攻击者就可以持续访问系统。

Duo Security一名研究人员Darren Kemp指出,有无数种方法滥用命令注入漏洞。几乎任何管理员都可以执行,可以【通过清单文件里的内联命令】执行。

这五大电脑制造商只是他们检查的抽样,但研究人员在报告中指出,基于调查结果,其他制造商也不安全的可能性较大。然而,他们怀疑苹果的更新器可能是锁定的,因为苹果十分重视安全问题,并且不在苹果设备上安装第三方膨胀软件(膨胀软件(Bloatware),又称作肥胖软件(fatware),是指在设备中预装的那些一般人根本用不到的花哨功能软件,这些软件占去了很多的存储空间,导致设备里没有空间安装真正想用的软件)。

Kemp补充道,苹果采用的是围墙花园模式,用户只能获取苹果软件,因此在这方面他们有能力进行严格控制。

当消费者购买电脑时,电脑制造商在电脑安装更新工具将固件更新(固件是电脑上启动电脑病加载操作系统的软件)-和驱动程式更新和更新提供给电脑上预装的膨胀文件。膨胀文件可能为第三方软件的30天试用版本,也可能是原始设备制造商提供的特殊效用(增加电脑功能性),也可能是用户上网时向用户浏览器发送广告的广告软件。某些情况下,更新器直接跳转至制造商的网站下载更新,但其他情况下,会跳转至第三方软件提供商的网站获取更新。

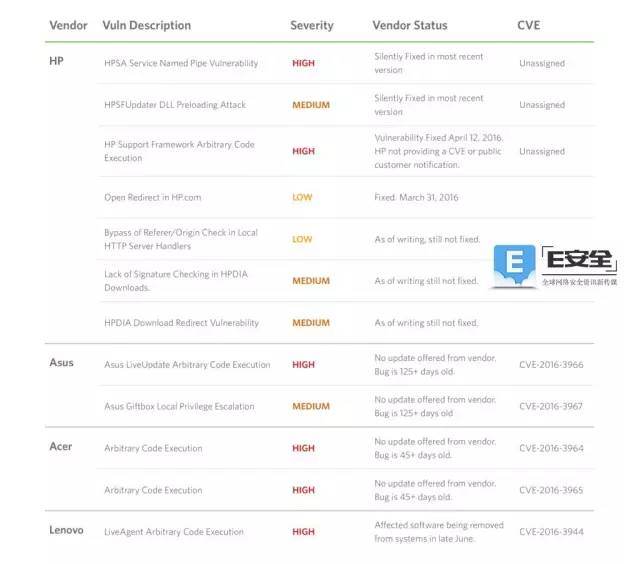

研究人员发现这五大PC制造商存在12项漏洞,每个制造商至少存在一个允许执行远程代码的高风险漏洞。某些情况下,制造商出于不同的目的在设备上安装多个更新器,并且每个更新器不同程度存在安全隐患。

五大PC制造商中,戴尔更新器相对最安全,虽然该公司未签名清单文件,它通过安全的HTTPS通道发送清单文件和更新文件,以此阻止简单的拦截攻击。Dell Update也会验证文件是否签名以及签名证书是否有效。

虽然研究人员发现Dell Foundation Services的另一个最新版本的更新器存在问题,但公司显然发现了这些漏洞并打了补丁。

相比之下,惠普也表现不错。惠普公司通过HTTPS传输更新,同时也会验证更新,但该公司未签名清单文件。至于下载器组件,虽然惠普包含验证文件签名的过程,但并没有确保验证总是必需步骤。例如,攻击者可以将未签名的恶意文件下载到电脑并提醒用户运行该文件。惠普还存在重定向问题,攻击者可以趁机重定向用户设备至冒充合法惠普下载链接的恶意链接,这让攻击者易于下载恶意代码并诱骗用户启用该代码。

谈到联想的安全问题,可以说是好坏参半。研究者调查了联想的两个更新器-Lenovo Solutions Center和UpdateAgent。Lenovo Solutions Center是经核实最安全的更新器,但UpdateAgent的安全性确实最糟糕的。联想的清单文件和更新文件传输不受阻碍,更新器也不验证文件签名。

宏碁会签名更新文件,但却没有规定更新器应该验证签名,从本质上讲,签名就是摆设。同时,宏碁也未签名清单文件,这就让攻击者可以将恶意的非签名文件添加至清单文件。

宏碁的表现已经够糟了,但华硕更糟。研究人员将华硕的更新器称之为“远程代码服务”-本质上讲,就是让黑客执行远程代码的内置服务。华硕通过HTTP传输未签名的清单文件,而不是HTTPS。尽管加密了清单文件,但加密却容易被攻破,解锁文件的密匙为MD5“Asus Live Update”。这样一来,攻击者可以轻易拦截,解锁清单文件并进行修改。华硕的更新文件未经签名,也是通过HTTP进行传输。

研究人员发现,如果PC制造商以一贯负责的方式简单使用HTTPS和签名证书,这些制造商本可以改进漏洞利用。

安全立场不同,制造商在报告安全问题上表现也大相径庭。虽然联想、惠普和戴尔用自己的软件通过直接的渠道报告安全问题,但宏碁和华硕没有。Duo Security的研究人员不得不通过电子邮件和电话数次联系客户支持热线。

制造商给予研究人员的回应也不同。惠普已经对发现的最严重漏洞打了补丁。联想简单将漏洞软件从受感染系统移除。Duo Security在四个月前就将问题报告给了制造商,但是宏碁和华硕仍未表明何时会解决问题,也会表态是否会解决。

Duo实验室安全研究主管Steve Manzuik称,华硕告诉他们将在一个月之类打补丁,而当我们指出其计划补丁也存在漏洞时,他们没了动静。沟通就这样戛然而止。

.jpeg)

.jpeg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpeg)

.jpeg)

.jpeg)

.jpeg)

.jpeg)